vCloud - Mrežna Podešavanja

Kreiranje subnet-a

Svaka organizaciona jedinica može imate proizvoljan broj mrežnih subnet-a. Sam odabir internih mrežnih parametra zavisi u potpunosti od korisnika.

Napomena: Po inicijalnom kreiranju organizacione jedinice, svi mrežni parametri su predefinisani tako da je omogućena sva potrebna konektivnost i nije potrebna dodatna konfiguracija od strane korisnika.

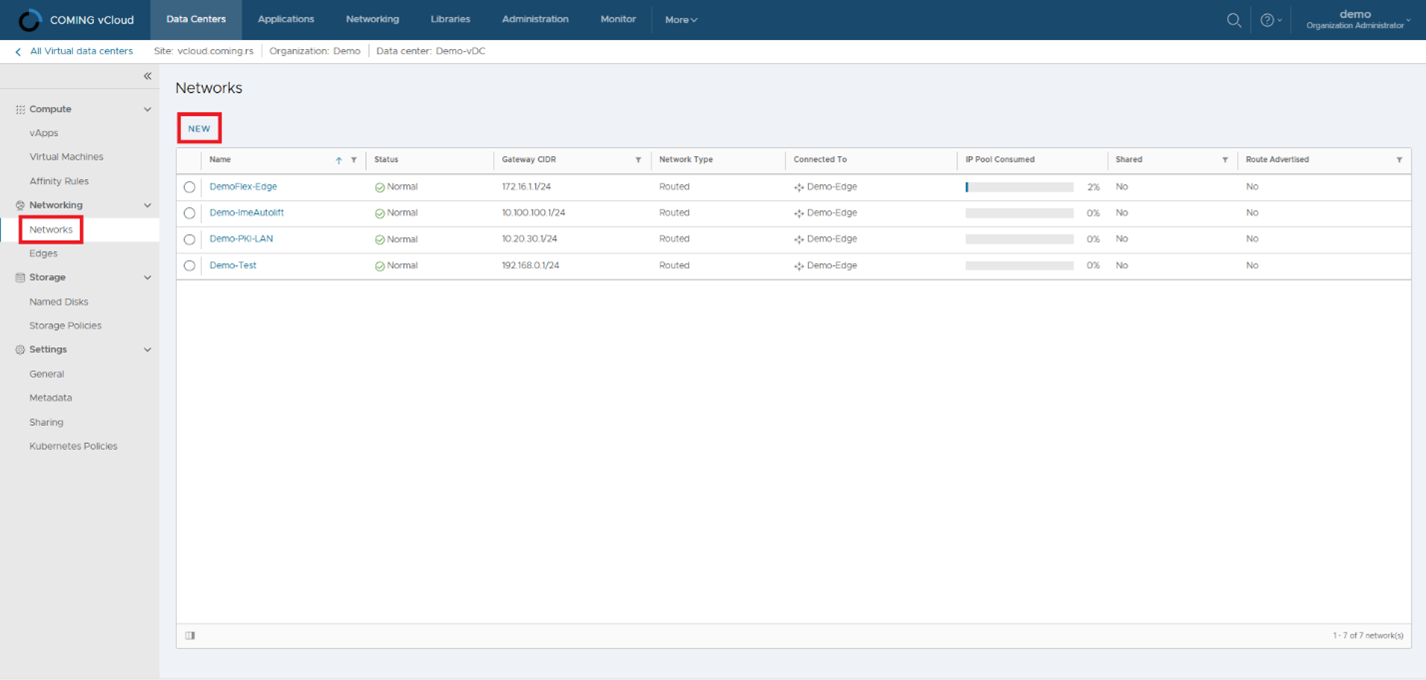

Novi subnet se kreira u okviru Networking > Networks taba, klikom na dugme New.

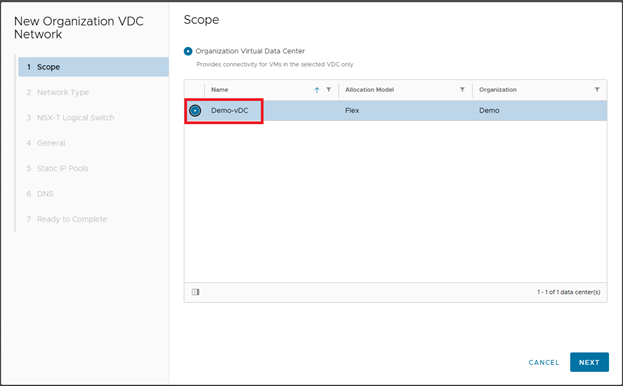

U meniju koji se dobija, pre svega je u okviru Scope odeljka potrebno selektovati predefinisan virtuelni Data Centar.

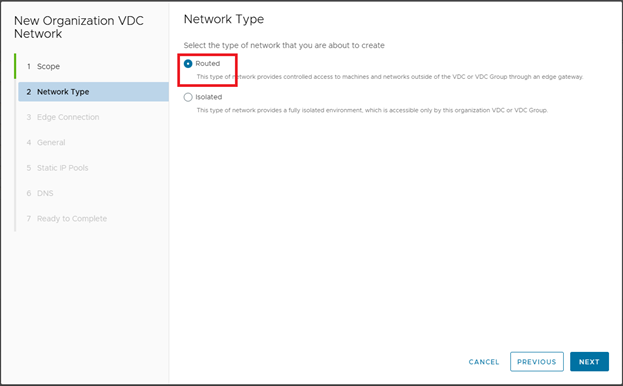

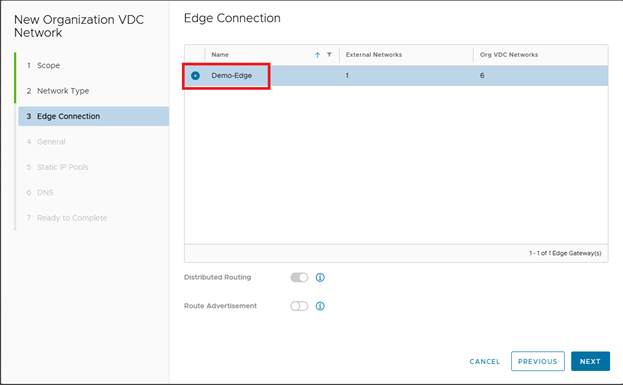

Potrebno je obratiti pažnju da opcija Routed network bude selektovana ukoliko subnet treba da bude rutiran i ima izlaz na internet. Takođe potrebno je izabrati odgovarajući Edge gateway.

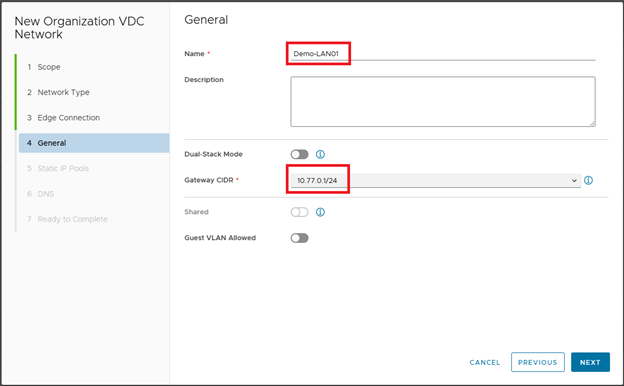

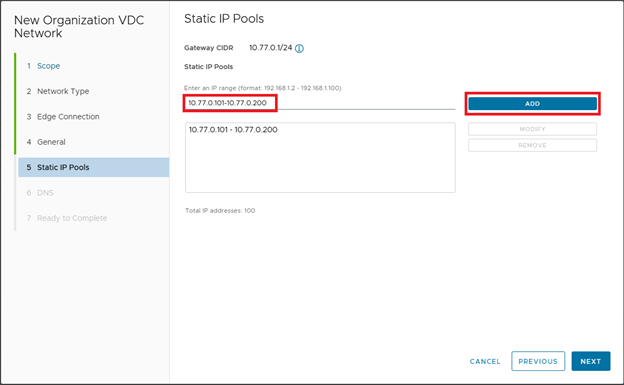

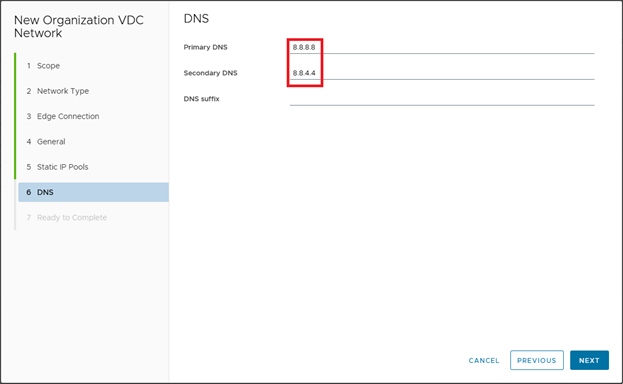

Zatim je potrebno popuniti ime i gateway u CIDR formatu, kao i pool adresa koje se mogu statički dodeliti novim virtuelnim mašinama. Ovaj pool nije obavezan, jer se mogu koristiti i druge metode dodeljivanja IP adresa virtuelnim mašinama.

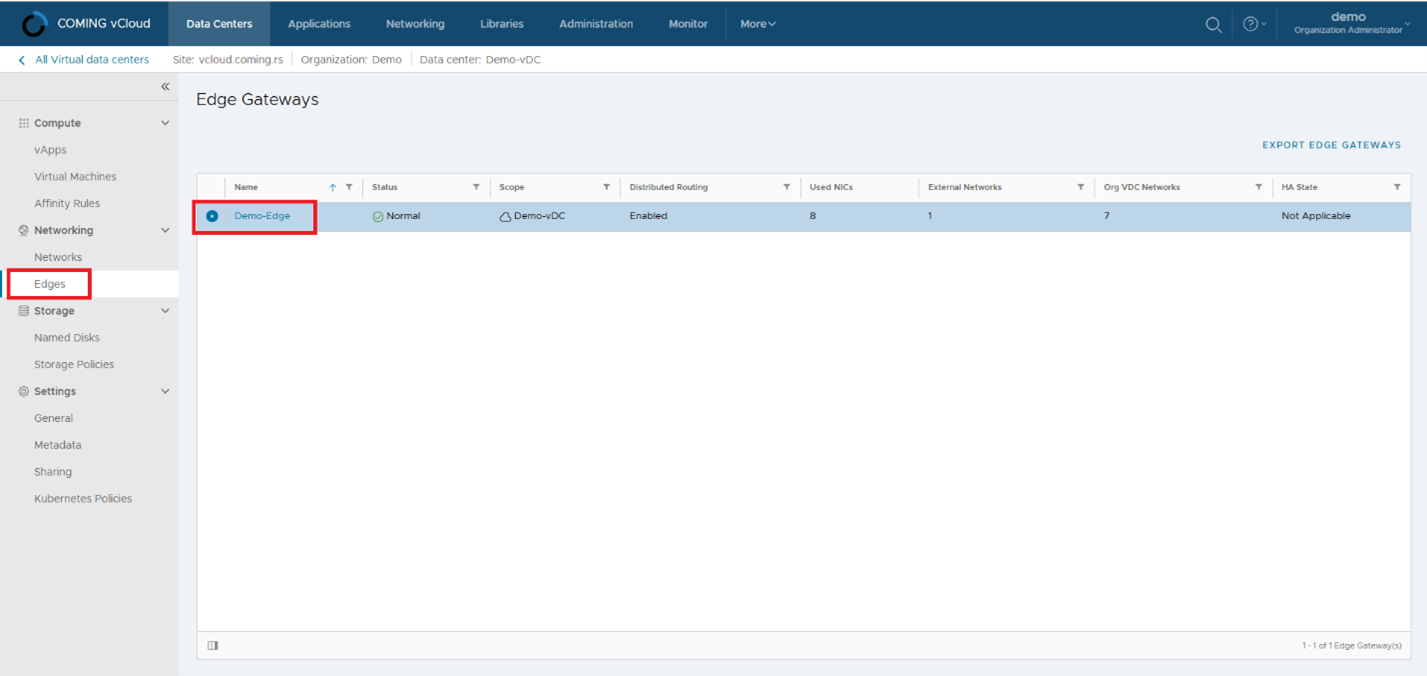

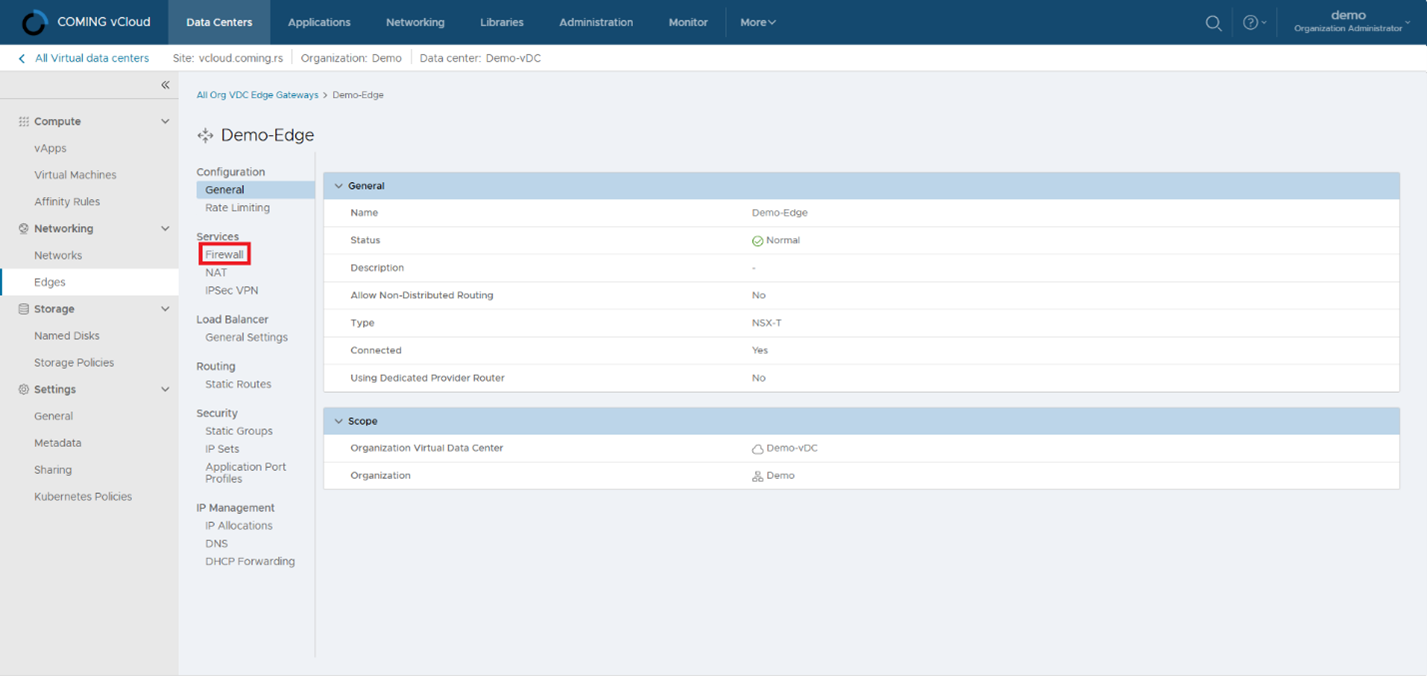

Firewall pravila

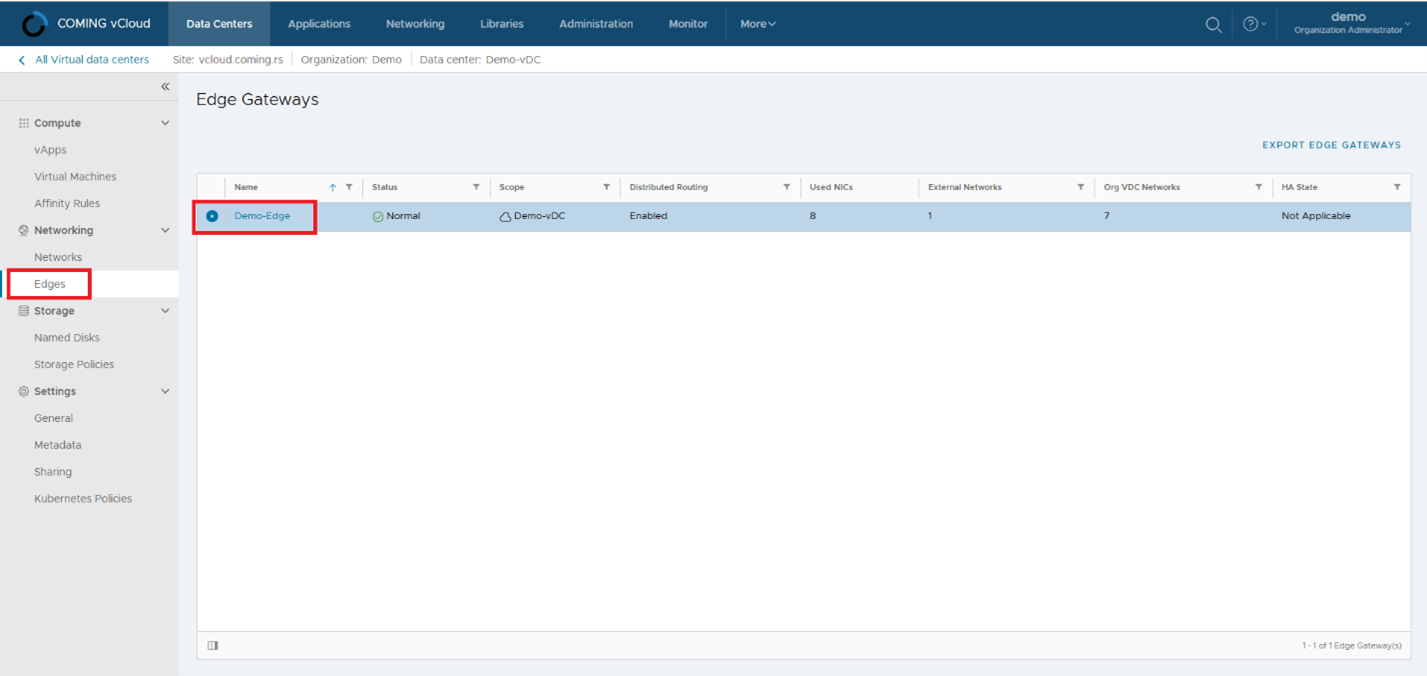

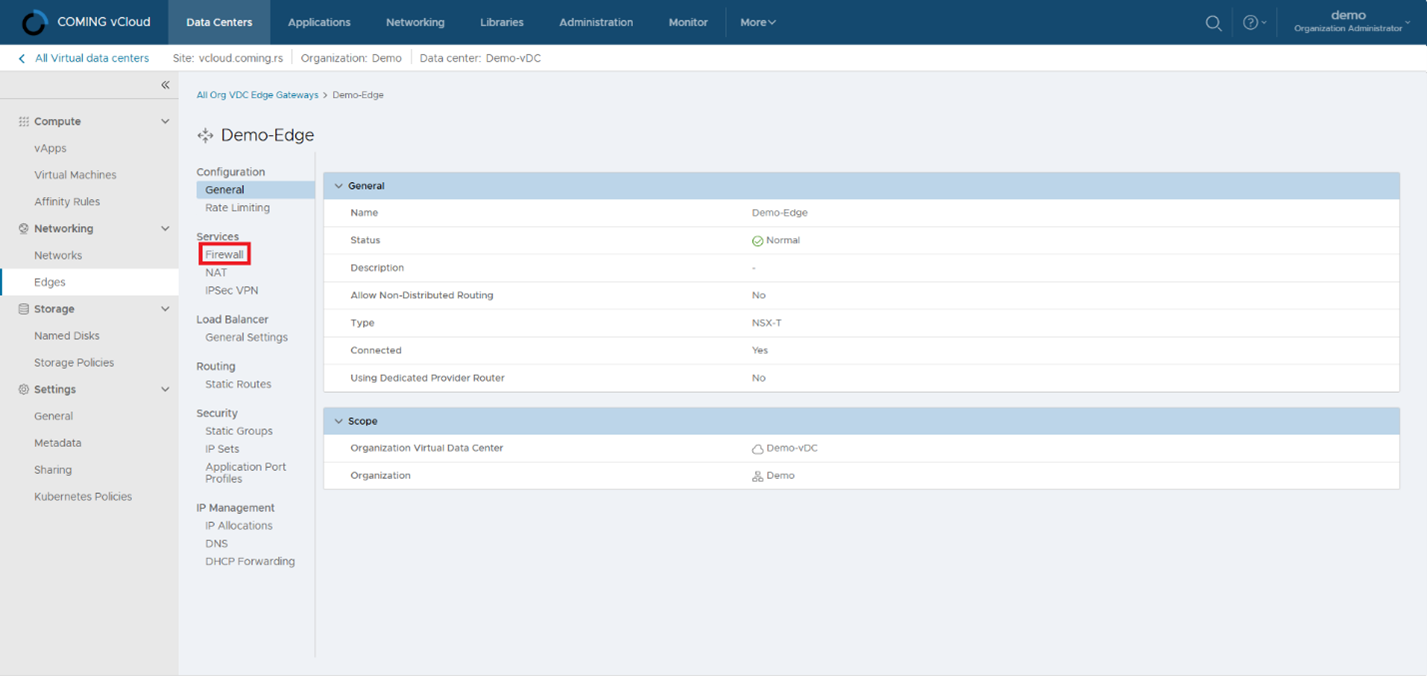

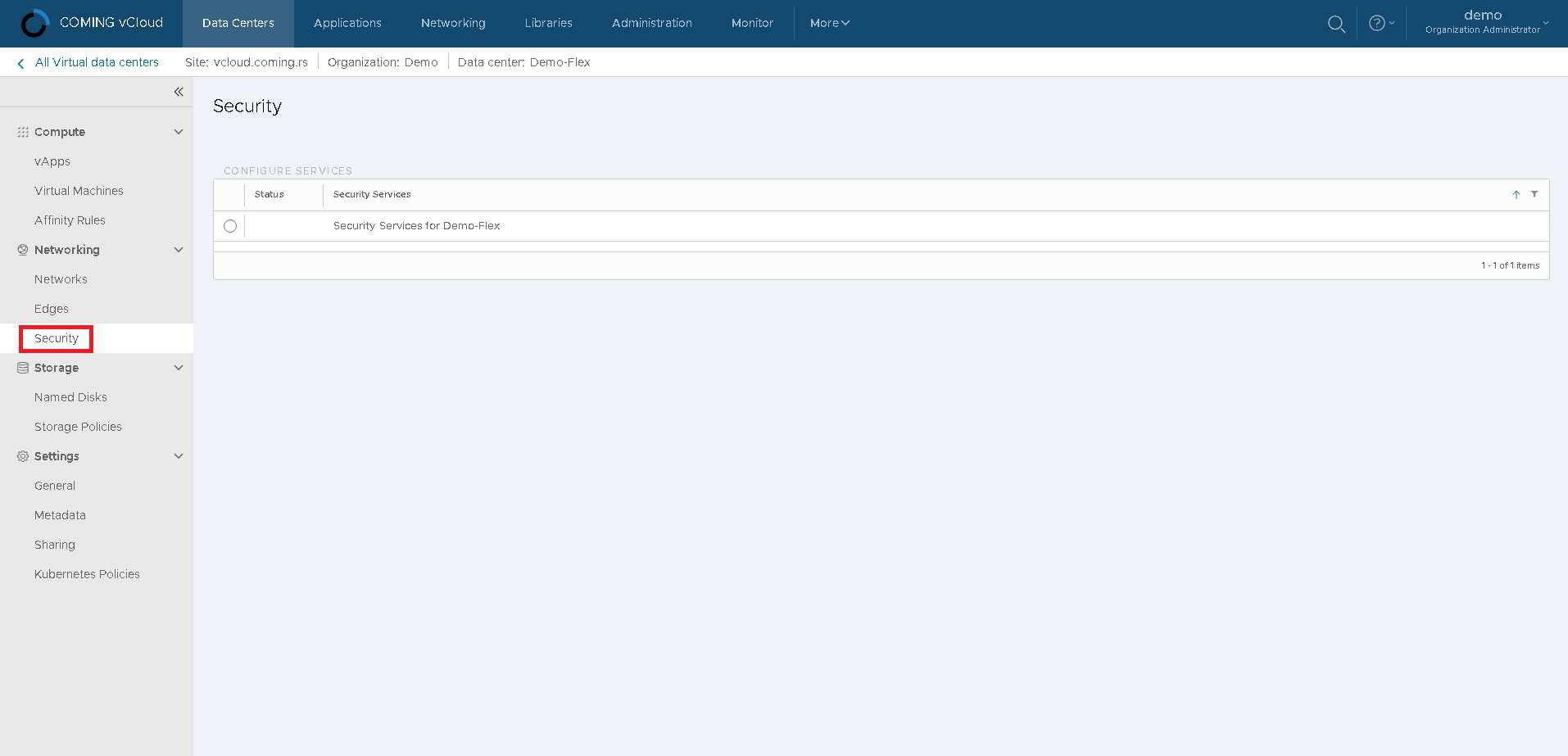

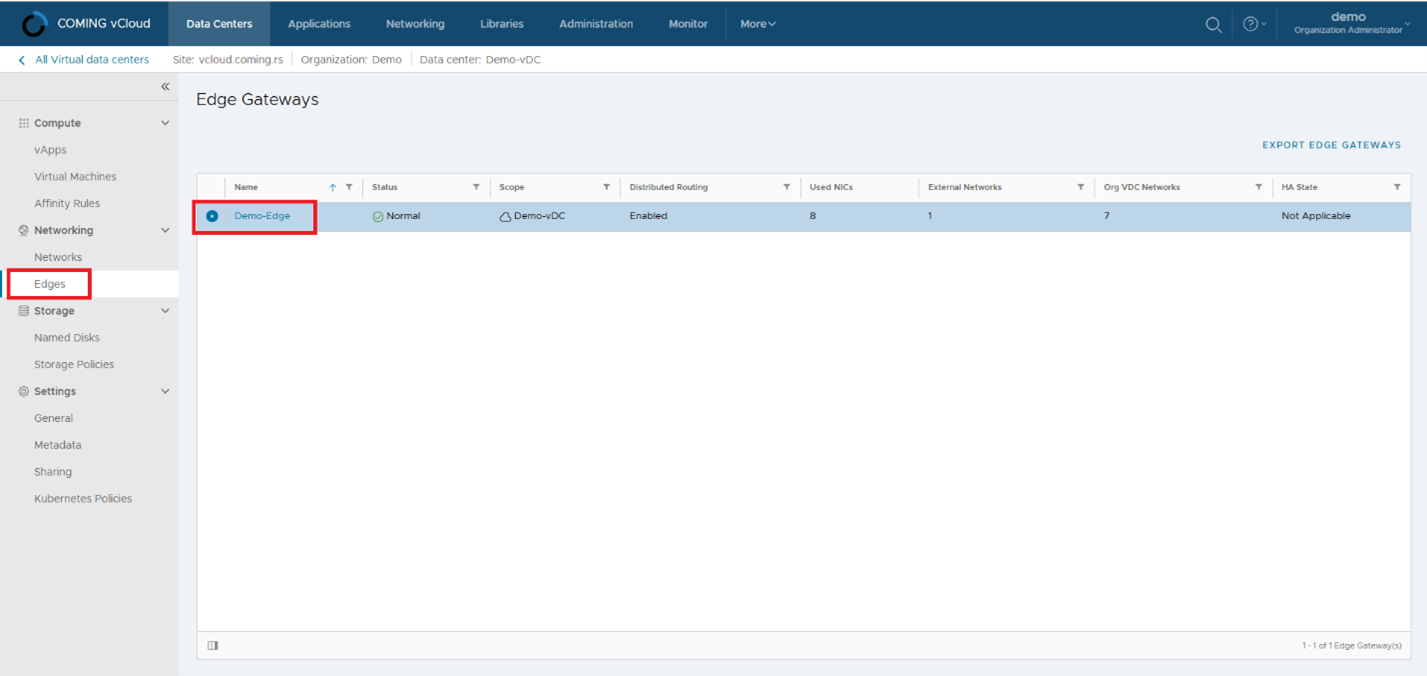

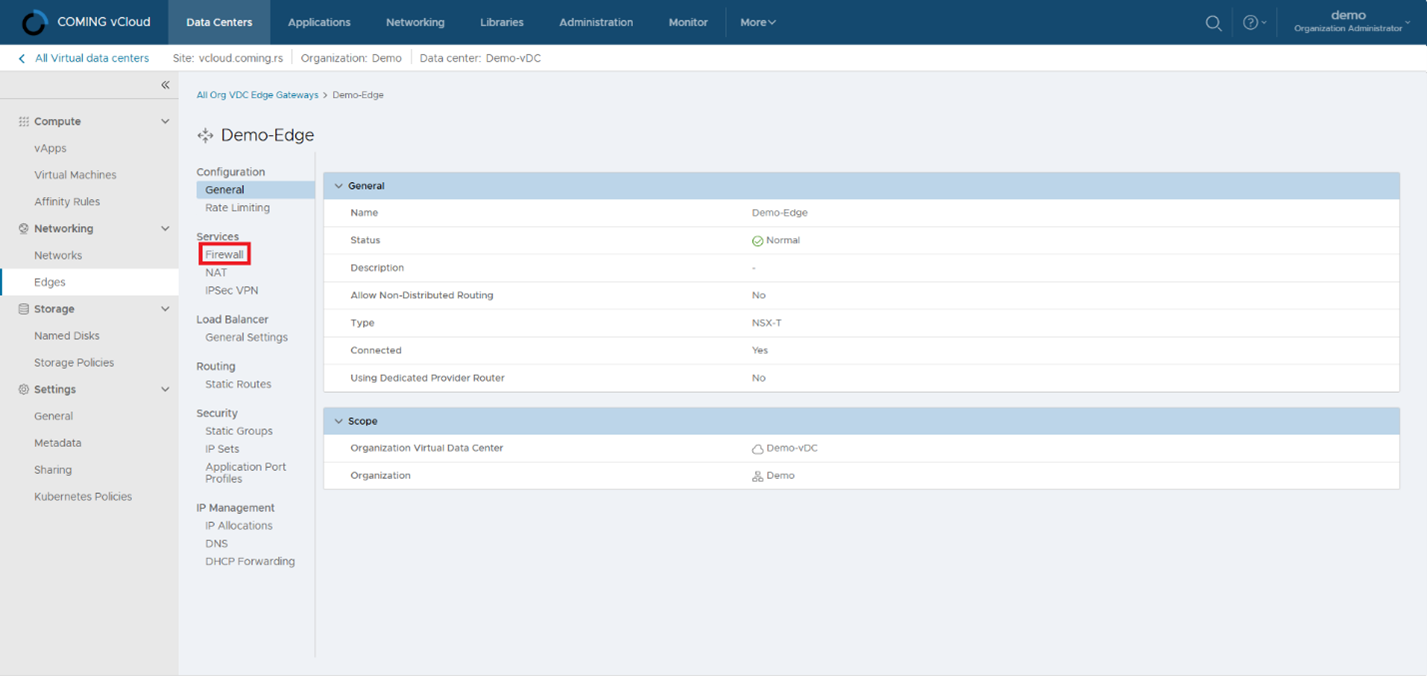

Sva podešavanja se vrše u okviru Networking > Edges taba, kada se klikne na sam edge uređaj, a zatim na Firewall odeljak pod Services sekcijom.

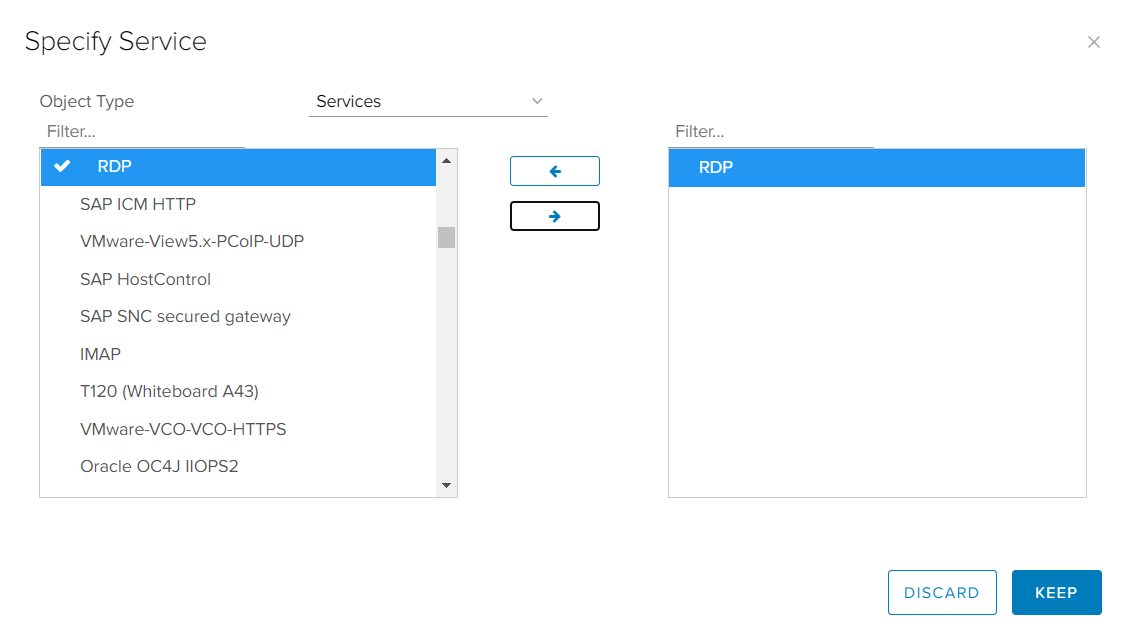

Klikom na Edit Rules omogućena je izmena postojećih ili kreiranje/brisanje pravila. U okviru Source ili Destination polja mogu se selektovati prethodno kreirane grupe IP adresa (IP Sets).

Ukoliko želite da aplikacija bude vidljiva na internetu, potrebno je da pored NAT pravila, kreirate i firewall pravilo kojim ćemo propustiti traženu aplikaciju na internet ("inbound" pravilo).

Da bi interne mreže imale pristup internetu, potrebno je propustiti ih kroz firewall ("LAN01 Internet rule" pravilo).

Napomena: Preporuka je da se ne briše i da se ne radi disable default pravila, pošto je Edge prvi L3 uređaj koji je do interneta i Coming ne može na drugom mestu da omogući zaštitu korisniku.

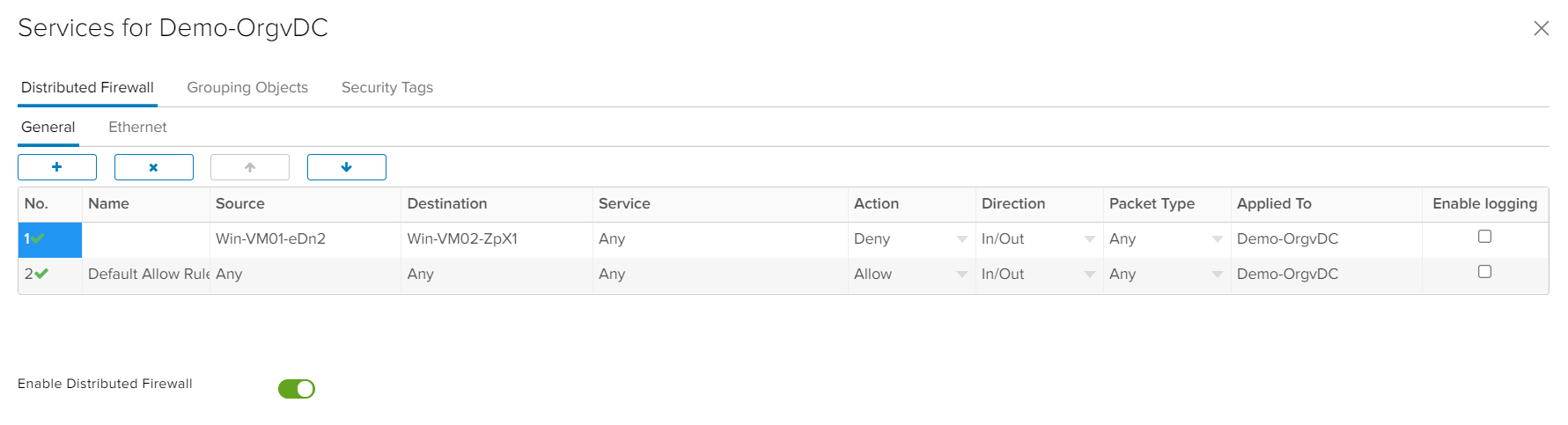

Dodatna sigurnost

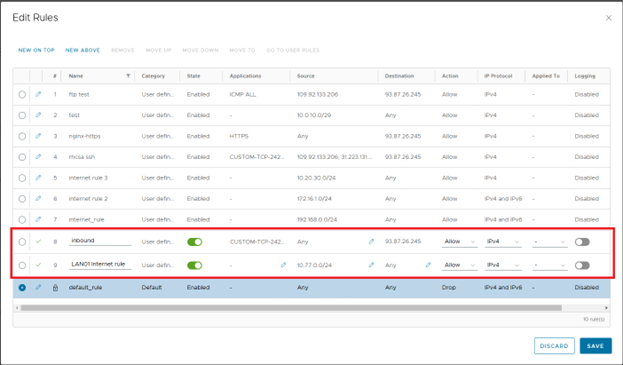

Uz vCD dolazi i funkcionalnost distribuiranog firewall-a, uz koji je moguće definisati firewall pravila na samom interfejsu virtuelne mašine. Ovime se dobija mogućnost da se centralizovano definišu pravila pristupa između bilo koje dve virtuelne mašine, čak iako se one nalaze u istom subnet-u.

Klikom na dugme Configure Services u okviru Networking > Security taba, dobijaju se podešavanja za distribuirani firewall.

Ovde se mogu granularno podešavati filtriranja mrežnog saobraćaja.

NAT pravila

U slučaju da želimo bilo kakvu komunikaciju sa internetom, biće nam potrebna NAT pravila. Podešavanja NAT-a se vrše u okviru Networking > Edges taba, kada se klikom na sam edge uređaj, a zatim na NAT odeljak pod Services sekcijom.

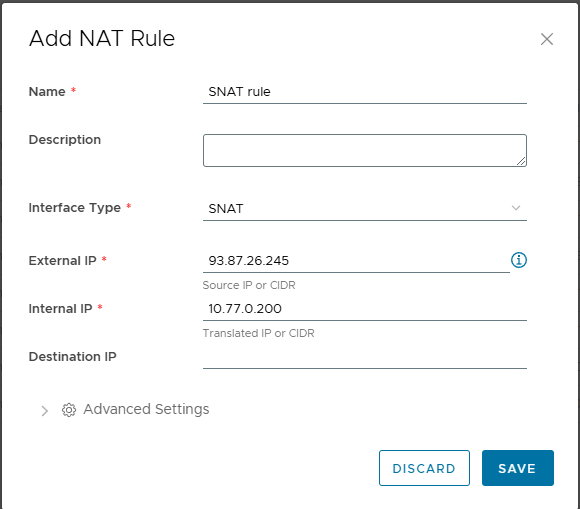

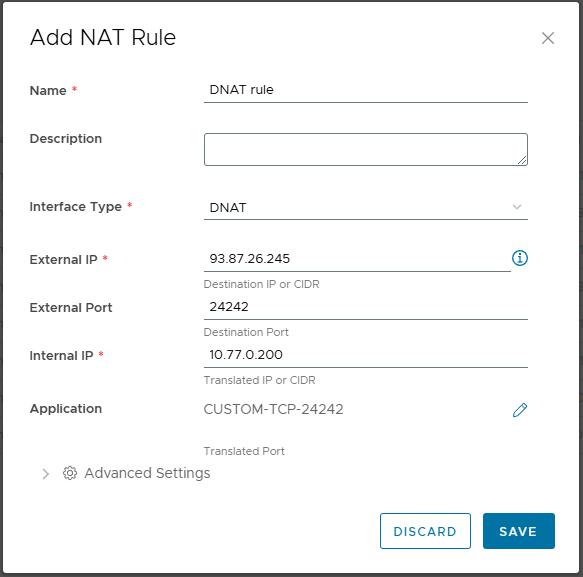

Klikom na New, omogućeno je dodavanje novog pravila. Ukoliko nam je potrebno da internu mrežu propustimo ka internetu, biće nam potrebno SNAT pravilo, dok u slučaju da želimo da neku aplikaciju učinimo vidljivom na internetu, koristićemo DNAT tip pravila. Izbor tipa pravila je omogućen pod Interface Type opcijom.

Source NAT

Za sve interne mreže, potrebno je definisati Source NAT pravilo, kojim će se omogućiti translacija privatnog adresnog opsega (Internal IP) u adresu edge gateway-a (External IP).

Destination NAT

Potrebno je definisati Destination NAT pravilo za određeni server na eksternom interfejsu edge-a kako bi postao javno dostupan. External IP adresa predstavlja adresu sa kojom će se server predstaviti internetu (javna adresa), a Internal IP adresa je privatna adresa tog servera.

IPSec VPN

Za potrebe transparentne komunikacije između korisnickog subnet-a i subnet-a u cloud-u, potrebno je uspostaviti IPSec site-to-site VPN tunel. Ovime se uspostavlja konektivnost dve fizički razdvojene lokacije, bez potrebe za instalacijom klijenta.

Preduslov je da na korisničkoj strani postoji uređaj koji može da terminira IPSec VPN.

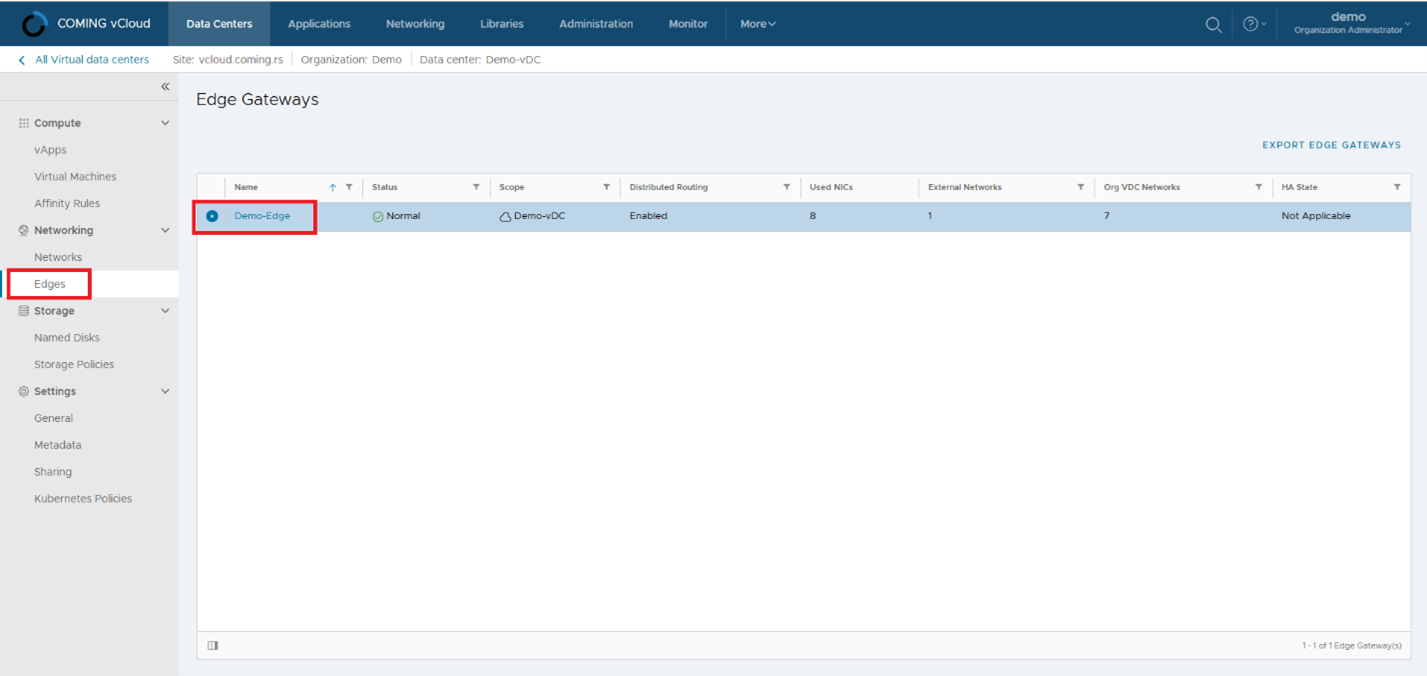

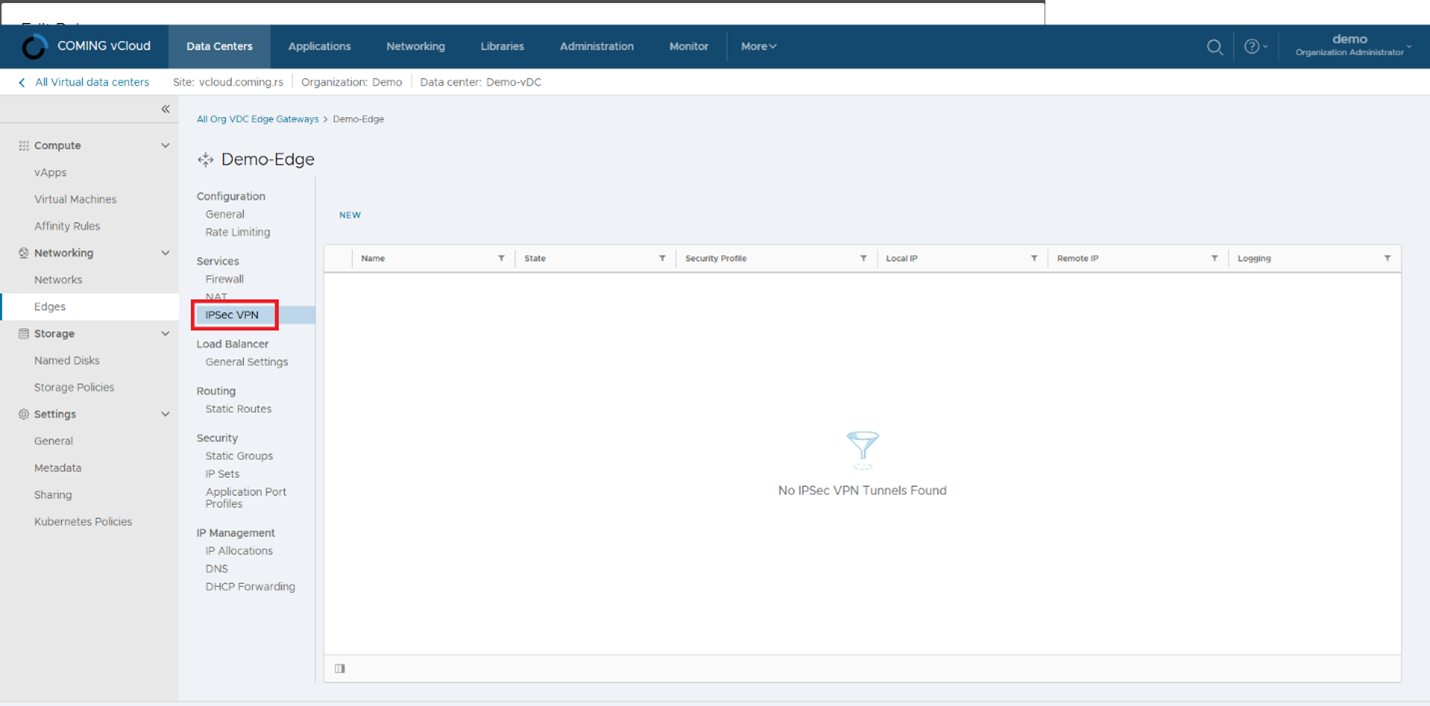

Sva podešavanja se vrše u okviru Networking > Edges taba, kada se klikne na sam edge, a zatim na IPSec VPN pod Services tabom.

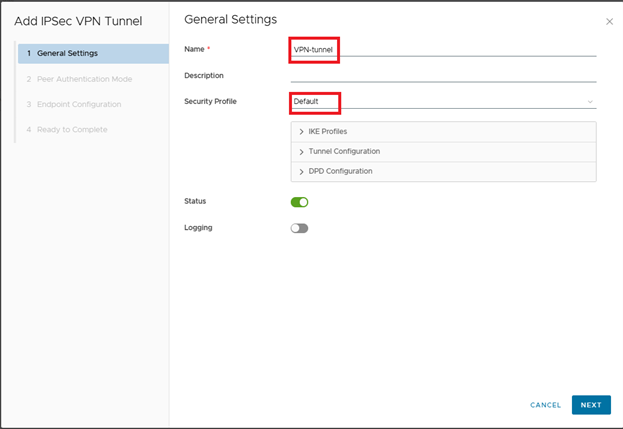

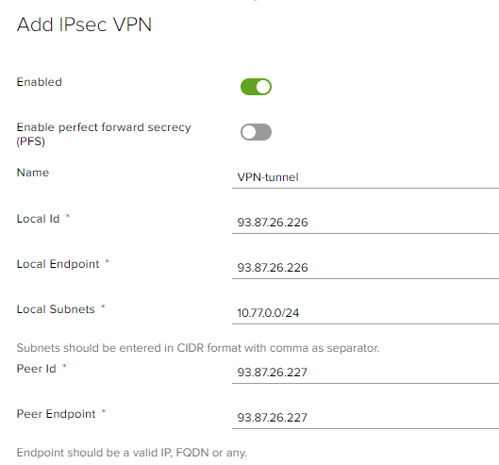

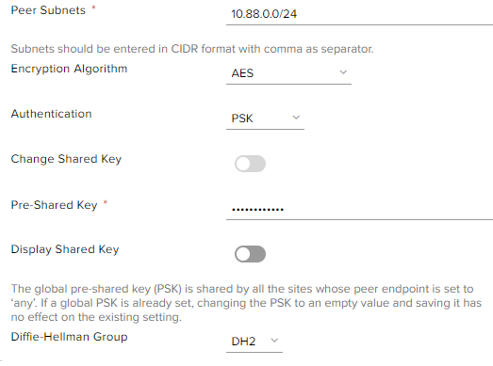

Dodavanje novog tunela omogućeno je klikom na New. Opcija Status omogućava korišćenje VPN tunela.

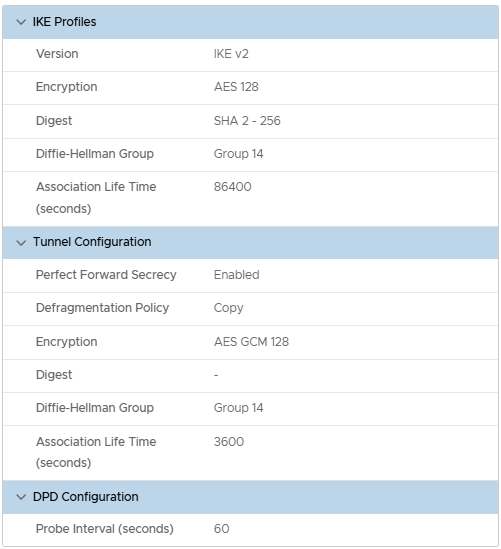

Izborom default security profila podrazumevani su sledeći parametri:

Napomena: Na strani peer-a IPsec faza 1 i faza 2 moraju imati iste parametre, zbog nemogućnosti setovanja različitih parametara na vCD strani.

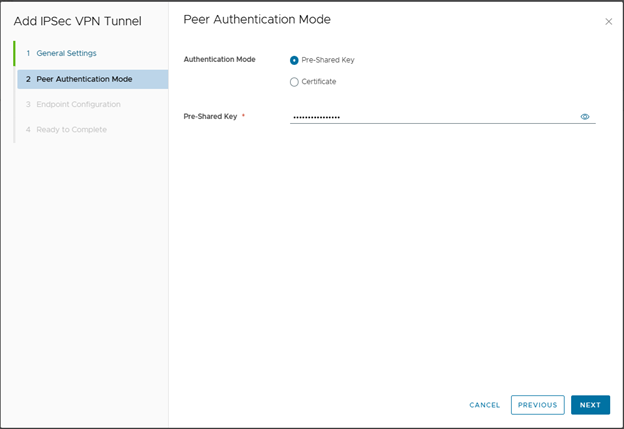

Zatim sledi izbor metode autentifikacije koji potrebno unapred dogovoriti sa administratorom peer strane.

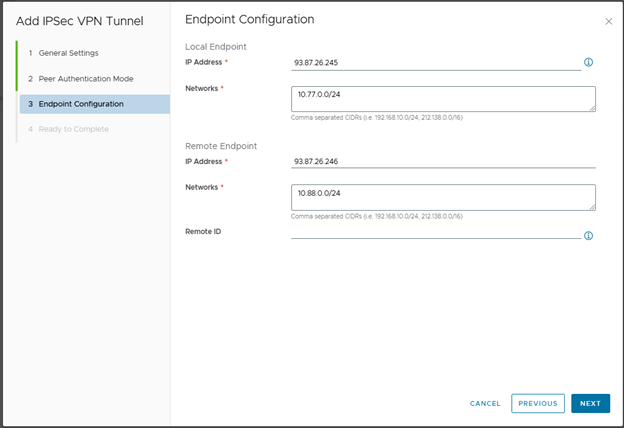

Na kraju je potrebno uneti Local i Remote Endpoint, odnosno javne IP adrese preko kojih se uspostavlja tunel, kao i interne adrese kojima će biti omogućena međusobna komunikacija nakon uspostave tunela.

Site-to-site VPN

Za potrebe transparentne komunikacije između korisničkog subnet-a i subnet-a u cloud-u, potrebno je uspostaviti site-to-site VPN tunel. Ovime se uspostavlja konektivnost dve fizički razdvojene lokacije, bez potrebe za instalacijom klijenta.

Preduslov je da na korisničkoj strani postoji uređaj koji može da terminira IPSec VPN.

Sva podešavanja site-to-site VPN-a se vrše u okviru Networking > Edges taba, kada se klikne na sam edge, pa zatim na Services.

Podešavanje se vrši pod opcijom VPN > IPsec VPN:

- Pod tabom Activation Status se omogućava korišćenje VPN tunela

- Potrebno je definisati peer-a, lokalni i remote subnet i algoritam po kome dve strane tunela komuniciraju u okviru taba IPsec VPN Sites

Napomena: Na strani peer-a IPsec faza 1 i faza 2 moraju imati iste parametre, zbog nemogućnosti setovanja različitih parametara na vCD strani

Po kreiranju parametara za VPN potrebno je definisati NAT pravilo kojim se stavlja izuzetak od NAT-ovanja u slučaju saobraćaja koji je namenjen ulasku u tunel. Pošto trenutno vCD ne podržava kreiranje takozvanog twice NAT-a (NAT u zavisnosti od Source i Destination IP adrese), potrebno je obratiti se COMING-u da ovo omogući.

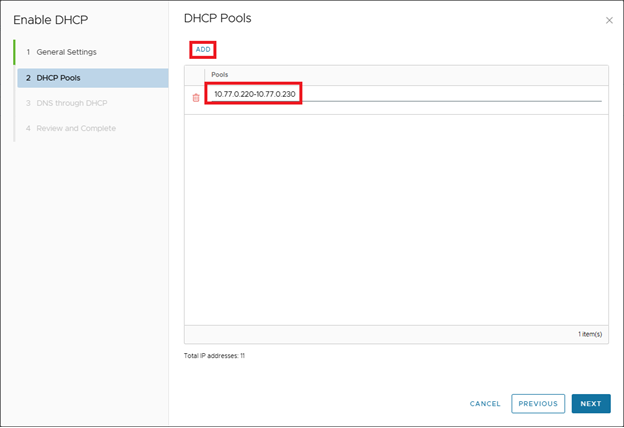

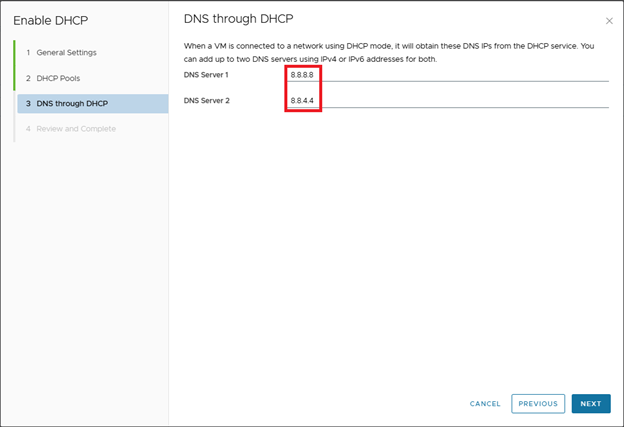

DHCP server

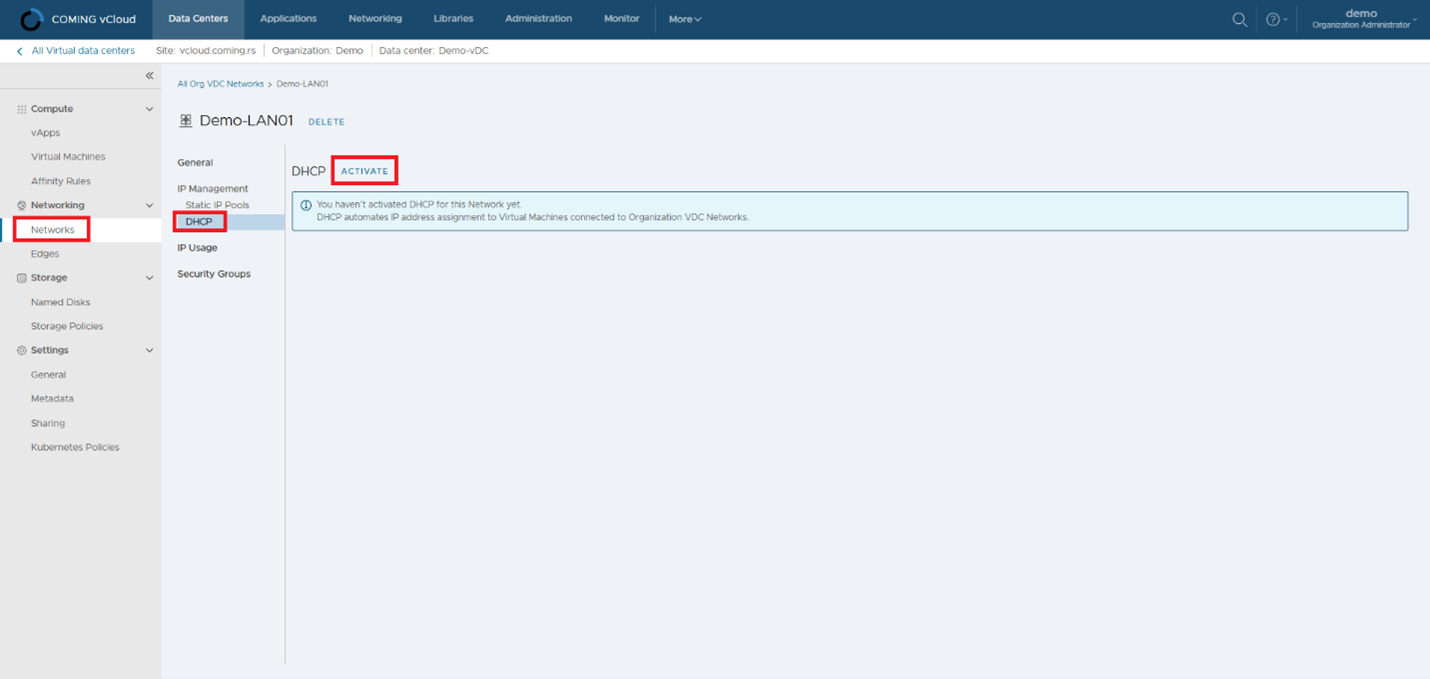

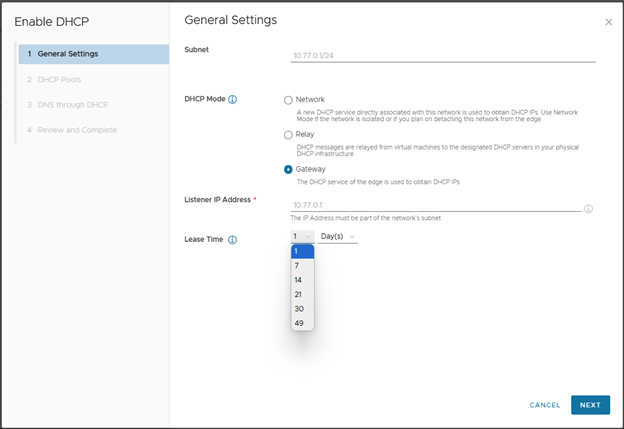

Ukoliko postoji potreba, DHCP server se može uključiti na nivou specifične mreže.

Napomena: Ovo nije preporučena konfiguracija zbog mogućnosti promene IP adrese servera i bolje je koristiti opciju Static IP Pool, ukoliko nije važno koju adresu će imati određeni server.

Sva podešavanja DHCP-a se vrše u okviru Networking > Networks taba, kada se klikne na samu mrežu, a zatim aktivira DHCP pod IP Management sekcijom.

Moguće je izabrati jedan od 3 moda rada DHCP-a: Network, Relay i Gateway. Takođe, potrebno je izabrati predefinisane vrednosti Lease Time-a u danima ili satima.

Load balancing

U slučaju kada postoji potreba da se saobraćaj balansira između para servera, može se koristiti integrisan load balancer u okviru edge-a. Da bi se ova funkcionalnost uključila, potrebno je primeniti sledeće korake:

Potrebno je otići u Networking > Edges, nakon toga se klikne na sam edge, pa zatim na Services.

U okviru Load Balancer > Global Configuration potrebno je omogućiti ovaj servis.

Opciju Acceleration enable-ovati samo u slučaju kada je potreban L4 load balancer. On zahteva manje resursa za rad, ali se zato gube izvesne mogućnosti manipulacije L7 saobraćaja poput SSL certificate offload-a, HTTP parsiranje, ...

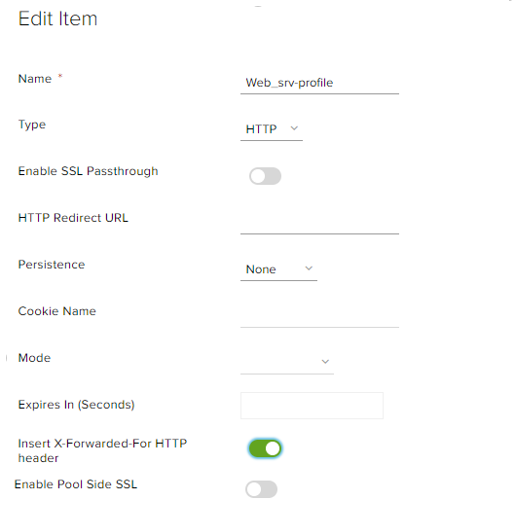

Potrebeno je kreirati profil koji će važiti za definisane servere. Ovaj profil zavisi od samog tipa servera, pa je iz tog razloga bitno definisati ispravan tip, koji može biti: TCP, UDP, HTTP ili HTTPS.

U zavisnosti od odabranog tipa, otvara se mogućnost definisanja različitih parametara, od kojih su najstandardniji sledeći:

- HTTP Redirect URL – u slučaju kada želimo da se posetom na jedan URL uradi automatska redirekcija na definisani. Najbolji primer je da se prilikom posete HTTP stranici uradi automatska redirekcija na HTTPS stranicu

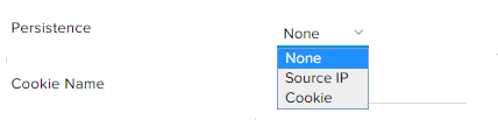

- Persistence – definiše se u slučaju da postoji potreba da jednog korisnika uvek opslužuje isti server iz pool-a servera. Može se setovati da se odredjuje koji server dobija saobraćaj na osnovu source adrese, cookie-a, MSRDP-a ili SSL session ID-a u zavisnosti koji tip konekcije je odabran

- X-Forwarded-For – definiše se da se serveru dostavi prava IP adresa korisnika koji mu pristupa. Kao Source IP adresu server i dalje vidi load balanser

- SSL Passthrough – load balanser ne terminira SSL komunikaciju. Nije potrebno definisati sertifikate servera

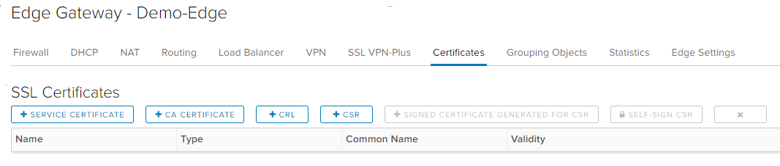

Napomena: U slučaju rada sa HTTPS stranicama, potrebno je učitati sertifikat servera u okviru taba Certificates. Za svaki već postojeći sertifikat, pored sertifikata u PEM formatu, potrebno je učitati privatni ključ i njegov passphrase, CA sertifikat u PEM formatu i CRL.

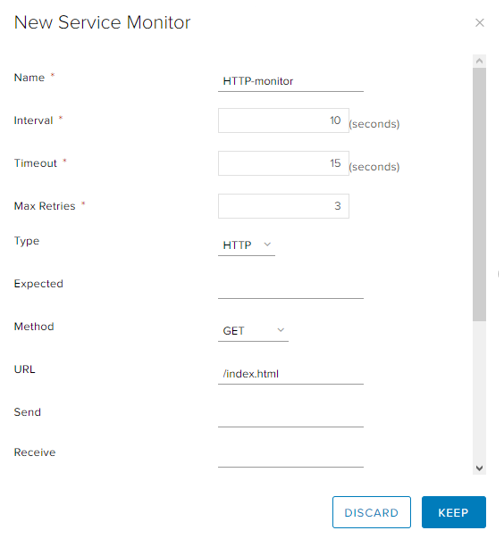

Kreira se monitor parametar u okviru Load Balancer > Service Monitoring taba kojim će se definisati koji uslovi moraju da budu ispunjeni da bi se server iz pool-a proglasio dostupnim. Na primer sam ping često nije pravi pokazatelj da server radi kako treba. Ovime se omogućava da se saobraćaj raspodeljuje samo izmedju aktivnih članova server pool-a.

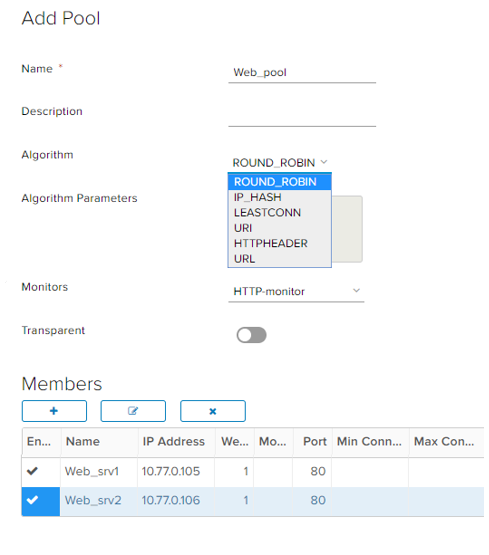

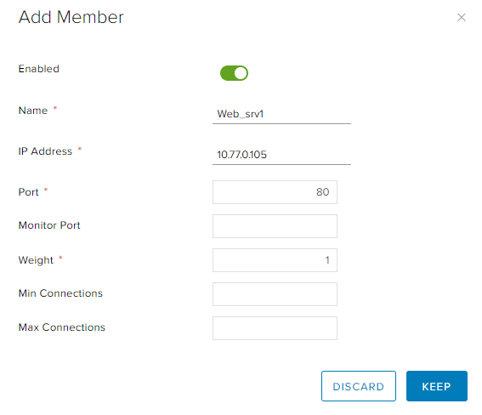

Kreiraju se parametri za pool servera, koji uključuju algoritam za load balansiranje, monitor i članove pool-a. Opciono, može se štiklirati Transpartnet mode koji će omogućiti da server vidi kao source adresu pravu klijentovu adresu, umesto privatne adrese load balansera.

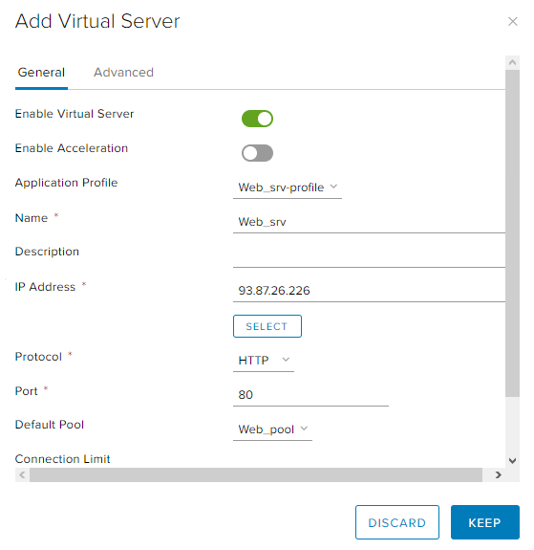

Potrebno je kreirati virtelni server, koji će prestavljati pristupnu tačku za korisnike koji žele da pristupe pool-u servera. Ovde je potrebno povezati već kreirani Application profil i server pool.

Na kraju treba kreirati i odgovarajuća firewall pravila koja dopuštaju uspostavaljanje komunikacije od spolja prema load balanseru.